Scytyjskie zabytki mają trafić na Ukrainę, nie na Krym, orzekł holenderski sąd

29 października 2021, 16:31Holenderski sąd orzekł, że scytyjskie artefakty wystawiane w amsterdamskim Allard Pierson Museum powinny trafić na Ukrainę. Zabytki były wypożyczone do holenderskiego muzeum, gdy w 2014 roku Krym został zajęty przez Rosję. Decyzja sądu oznacza, że zabytki nie wrócą do czterech muzeów, z których zostały wypożyczone, a które obecnie są kontrolowane przez Rosjan.

Policja pilnuje bezpieczeństwa samicy i nowo narodzonego szczenięcia

27 kwietnia 2023, 10:54Przebywającej na plaży Kaimana w Honolulu samicy mniszki hawajskiej i jej szczenięciu zapewniono ochronę. Mniszka hawajska to gatunek zagrożony. Dwunastoletnia Kaiwi urodziła 14 kwietnia. Para spędzi w okolicach plaży 5-7 tygodni. Na ten okres tymczasowo ogrodzono teren. Obowiązuje zakaz zbliżania się zarówno od strony lądu, jak i wody. Rejon jest regularnie patrolowany.

Vista może się obyć bez antywirusa?

12 listopada 2006, 11:26Jim Allchin, jeden z prezesów Microsoftu, stwierdził, że Windows Vista jest tak bezpieczny, że nie potrzebuje oprogramowania antywirusowego. Podczas telekonferencji Allchin stwierdził, że czuje się bezpiecznie, gdy jego siedmioletni syn używa Visty bez tego typu oprogramowania.

Dziura w animowanych kursorach zagraża użytkownikom Firefoksa

4 kwietnia 2007, 10:47Alexander Sotirov, ekspert ds. bezpieczeństwa firmy Determina, który odkrył krytyczną lukę w animowanych kursorach systemu Windows, mówi, że nie tylko Internet Explorer, ale również Firefox jest podatny na atak.

Czego boją się menedżerowie IT?

30 stycznia 2008, 15:02Bezpieczeństwo nie jest już największym zmartwieniem menedżerów ds. IT. Najnowsze badania sugerują, że obecnie bardziej martwią się oni o dostęp do Sieci.

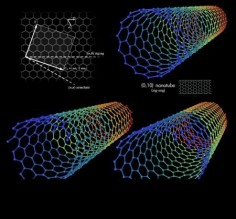

Nanorurki wspomagają chemioterapię

18 sierpnia 2008, 11:00Podawanie leków standardowo stosowanych w chemioterapii może być znacznie skuteczniejsze, gdy zostaną one dostarczone w formie połączonej z nanorurkami węglowymi - twierdzą badacze z Uniwersytetu Stanforda.

Zwykła nora to za mało

28 stycznia 2009, 21:55Wybór mieszkania to trudna decyzja, od której może zależeć komfort życia. Wiedzą o tym nawet gryzonie, które, jak się okazuje, poświęcają poszukiwaniu lokum znacznie więcej uwagi, niż się dotychczas wydawało.

Terapia ksenonem będzie tańsza?

27 lipca 2009, 07:32Ksenon, gaz szlachetny znany głównie jako źródło światła w nowoczesnych lampach samochodowych, może być także cennym lekiem ograniczającym uszkodzenia układu nerwowego. Niestety, ze względu na wysoką cenę jego stosowanie było dotychczas bardzo ograniczone. Na szczęście znalazła się jednak grupa naukowców, którzy spróbowali rozwiązać ten problem.

Na raka piersi, teraz także na raka żołądka?

11 stycznia 2010, 00:37Herceptin (trastuzumab), lek stosowany w leczeniu niektórych przypadków raka piersi, jest skuteczny także w terapii raka żołądka - twierdzą badacze ze Szpitala Uniwersyteckiego w belgijskim Leuven.

NSA stworzy Obywatela Doskonałego

8 lipca 2010, 12:26Rząd USA rozpoczyna bardzo kosztowny i zakrojony na szeroką skalę projekt obrony kraju przed cyberatakiem. Na Perfect Citizen zostanie wydane nawet 100 milionów dolarów, a przetarg na pierwszą fazę projektu wygrała firma Raytheon.